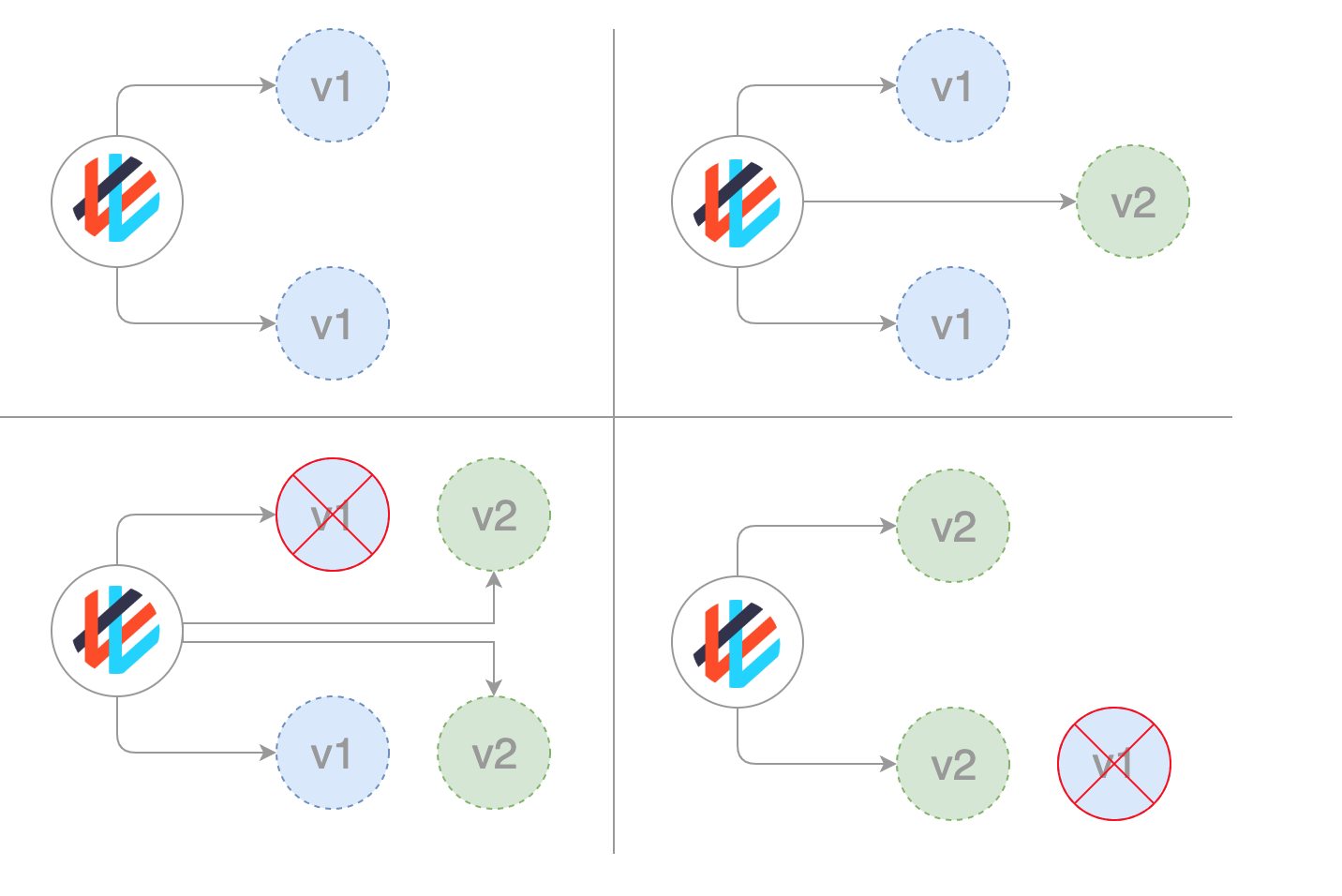

1. Rolling Stratege 아래와 같은 일반 Deployment 구분에서 특별한 spec을 정의하지 않으면 Default로 Rolling 전략으로 배포된다. apiVersion: apps/v1beta1 kind: Deployment metadata: name: awesomeapp spec: replicas: 3 template: metadata: labels: app: awesomeapp spec: containers: - name: awesomeapp image: imagerepo-user/awesomeapp:new ports: - containerPort: 8080 strategy라는 파라미터를 추가로 주어서 명시적으로 정의할 수 도 있다. - spec.strategy.rollingUpdat..