Amazon Inspector는 소프트웨어 취약성 및 의도하지 않은 네트워크 노출에 대해 AWS 워크로드를 지속적으로 스캔하는 자동화된 취약성 관리 서비스입니다.

주기적인 Inspector는 Golden AMI를 생성하는데 도움됩니다.

사용방법

1. [AWS Console]-[Amazon Inspector]-"Get started"

2. Assessment Setup에는 크게 두가지 타입이 있습니다.

1) Network Assessments : 인라인 방식

2) Host Assessments : Agent 설치 방식

3. Define an assessments target을 정의합니다.

1) All Instances에 체크를 해제하면 Tag로 필터링할 수 있습니다.

2) Install Agents에는 SSM Agent가 설치된 Instance에 적용함을 뜻합니다.

4. 취약점 점검에 사용할 Rule Package를 확인한다.

5. Setup을 완료한다.

6. Dashboard로 돌아가서 생성된 Assessment의 "Preview Target"을 클릭하여 대상을 확인한다.

7. Assement Template에서 실행시킬 Template를 선택 후 "Run"을 수행한다.

8. 수행이 완료되면 리포팅 등을 제공받을 수 있다.

EC2 Instance Compliance 관리방안

AWS Config

• ensure instance has proper AWS configuration (not open SSH port, etc)

• Audit and compliance over time

Inspector

• Security Vulnerabilities scan from within the OS using the agent

• Or outside network scanning (no need for the agent)

Systems Manager

• Run automations, patches, commands, inventory at scale

Service Catalog

• Restrict how the EC2 instances can be launched to minimize configurations

• Helpful to onboard beginner AWS users

Configuration Management

• SSM, Opsworks, Ansible, Chef, Puppet, User Data

• Ensure the EC2 instances have proper configuration

AWS Health Dashboard란?

이제 사용자에게 영향을 주는 AWS 이벤트가 생길 때 알림과 해결 지침을 받아볼 수 있습니다. 모든 AWS 고객이 사용할 수 있는 AWS Personal Health Dashboard는 사용 중인 AWS 서비스의 성능과 가용성을 개인 맞춤 보기로 보여줄 뿐만 아니라 해당 서비스 상태에 변화가 생길 경우 자동으로 경고를 트리거합니다.

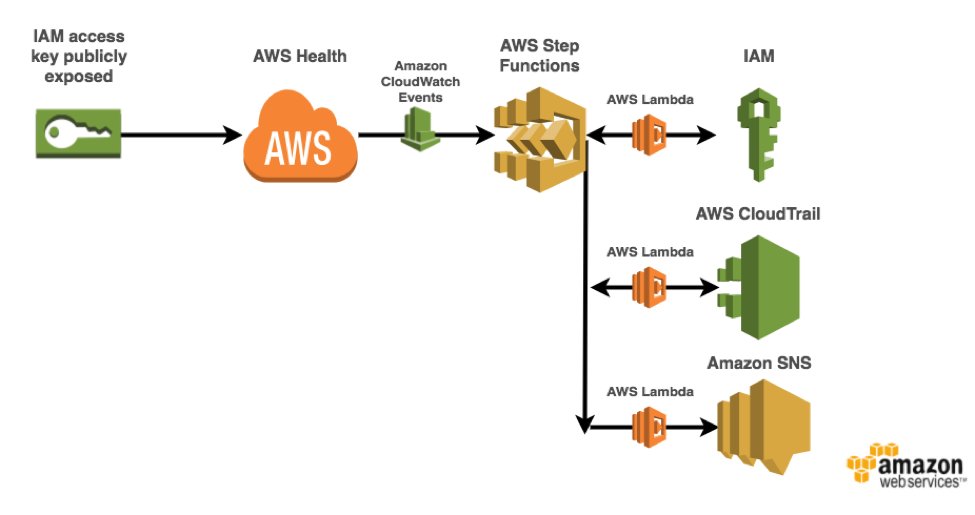

예로 AWS Health에 의해 생성된 이벤트에 자동으로 반응토록 설계하였다. IAM Access Key가 Github에 노출될 경우라던지를 방지하기 위함이다. AWS Health 가 감시대상의 Cloud Trail 의 이벤트 중에 비정상적인 API호출이 보이면 IAM Access Key노출로 간주하고 AWS_RISK_CREDENTIALS_EXPOSED 이벤트가 생성된다.

위 파이프라인에 대한 Cloud Formation Git 주소는

'IaaS > 퍼블릭클라우드' 카테고리의 다른 글

| (AWS) 관리도구 Secrets Manager, License Manager 에 대해서 (0) | 2022.04.14 |

|---|---|

| (AWS) Trusted Advisor, Guard Duty, Macie 에 대해 (0) | 2022.04.13 |

| (AWS) AWS Service Catalog 에 대해서 (0) | 2022.03.28 |

| (AWS) AWS Config란? (0) | 2022.03.25 |

| (AWS) EKS에서 ALB를 생성할 때 유의할점 (0) | 2022.03.18 |